سال ها است که کارشناسان امنیتی که شبکه های مخابراتی را به خوبی می شناسند نسبت به آسیب پذیری های موجود در این شبکه ها اخطار می دهند . در سال های اخیر این حملات بسیار متدوال تر از سال های قبل شده اند .

سیستم های مخابراتی که از شبکه های SS7 استفاده میکنند در مقابل تهدیدات سایبری آسیب پذیر می باشند. و حتی در سمت مشتریان نیز کاربران حتی اقدام به نصب یک برنامه ضد ویروس نمیکنند و این هم می تواند همان نقطه ضعفی باشد که در بیشتر موارد کار را برای مجرمان سایبری بسیار آسان تر نیز میکند .

در حال حاضر در شبکه های دارک وب (شبکه وب که در آن مجرمان سایبری بدون ردیابی اقدام به فروش محصولات خود می کنند ) ، سرویس هایی وجود داردند که در ازای 500 دلار و در صورت عدم موفقیت گارانتی برگشت پول ، اقدام به ردیابی شماره تلفن گوشی های هوشمند و اقدامات مخرب دیگر مانند شنود می کنند .

این سرویس ها حتی قابلیت شنود دریافت پیامک های گوشی هوشمند هدف را نیز دارا می باشند. از دیگر سرویس های این پلتفرم ها که از آسیب پذیری های SS7 استفاده میکنند می توان به ، ردیابی تلفن ها ، و حتی قطع کردن آنها از منبع سرویس دهی اشاره کرد.

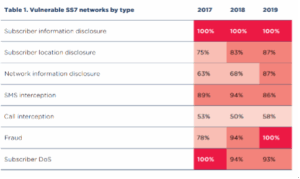

بر اساس گزارش های شرکت Positive Technologies که در زمینه امنیت شبکه های مخابراتی فعالیت دارد روند انجام حملات از سال 2017 تا 2019 به صورت زیر تقسیم بندی شده اند .

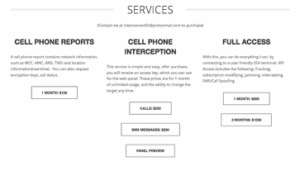

یا در مثالی دیگر از یک سرویس نفوذ به زیر ساخت های SS7 که در سال 2017 که در دارک وب برای کسانی که از شبکه Tor استفاده میکنند در دسترس بود سرویس ها با هزینه های زیر به مشتریان ارائه می شدند.

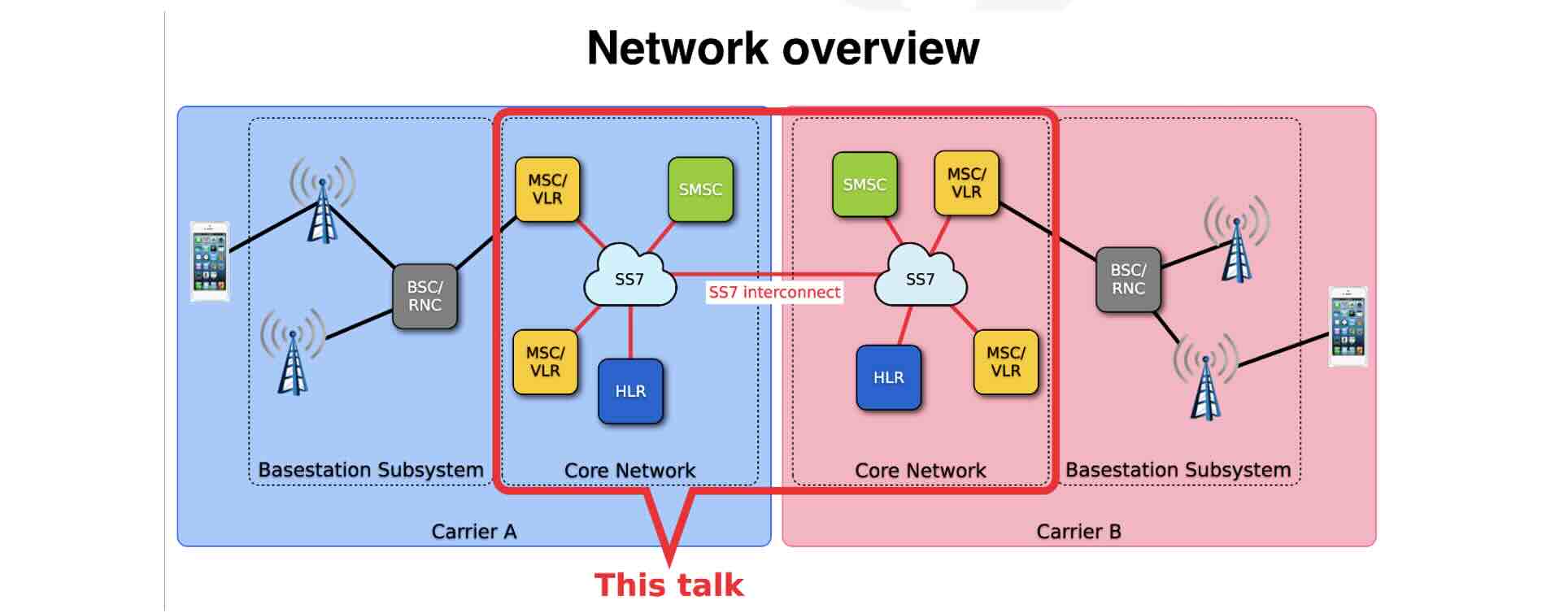

ساختار شبکه

همانطور که در شکل زیر قابل مشاهده است اجزا تشکیل دهنده دو اپرا تور (Carrier A , Carrier B) و

چگونگی اتصال گوشی های هوشمند به دو اپراتور مشخص شده است .

MSC/VLR address will determine the Subscriber location down to regional level.

HLR / Home Location Register address where the subscriber’s account data is located.

SMSC/ Short Message Service Centers

سرویس های فعال

در هر حال حاضر بر روی دامنه دارک وب (دامنه های onion تنها توسط مرورگر وب Tor امکان بارگذاری دارند) به آدرس :

http://64n64bh345yszlrp3diytow33gxzriofaii72lsiiq4uh4laqgddvyad.onion

کاربر قادر است با پرداخت هزینه به صورت Bitcoin از امکانات این پنل استفاده کند (امکانات این پنل راستی آزمایی نشده اند) امکاناتی که در حال حاضر در این پنل موجود می باشند عبارتند از :

- دریافت منطقه جغرافیایی

- حملات DoS

- شنود پیامک

- شنود تماس

- جعل ارسال کننده تماس یا پیامک

- تغییر تنظیمات VoiceMail

بر اساس ویدیوی قرار داده شده در سایت ، کاربر می تواند بعد از خرید شارژ به وسیله ارز دیجیتال بیت کوین از امکانات آن استفاده کند.

یکی دیگر از سایت های مطرح در زمینه انجام حملات در بستر ss7 سایت ss7.dev می باشد . در مورد راستی آزمایی این سایت و امکانات آن می توان به سایت روسی Securehacks.com رجوع کرد در این سایت کاربران ابزار و کد های به اصطلاح 0day خود را به فروش می رسانند و در ضمن میزان رضایت مندی مشترکین بر اساس تعداد خرید سرویس ، بخش نظرات و معیار های مثبت و منفی دیگر به قول معروف اندازه گیری شده و باعث می شود که مشخص گردد که فروشنده در سرویس قابله ارائه تا چه اندازه قابل اعتماد می باشد .

عکس زیر در برگیرنده اطلاعات مثبت نسبت به سرویس ارائه شده توسط سایت ss7.dev می باشد .

سرویس های ارائه شده توسط SS7dev بر اساس آمار سایت SecuredHacks بیش از 4518 بار به فروش رسیده است و بیش از 3641 بار خریداران نتیجه مثبت از سرویس دریافت کرده اند . و تنها در 29 مورد به مشکل برخورده اند .

مقدمه ای بر آسیب پذیری های شبکه مخابراتی SS7

با توجه به استفاده جهانی از بستر مخابراتی SS7 و همچنین قدیمی بودن آن مواردی امنیتی کمی برای آن در نظر گرفته شده است که باعث به وجود آمدن برخی از آسیب پذیری های مهم در SS7 شده است . با اینکه سال ها است که کارشناسان امنیت به این آسیب پذیری های اشراف پیدا کرده اند اما به دلیل تعداد و گستردگی اپراتورهای جهانی سرویس تلفن همراه جلوگیری از آنها سخت می باشد .

در ادامه به مهم ترین آسیب پذیری ها در حوزه شبکه مخابراتی SS7 پرداخته ایم . این آسیب پذیری ها فرد مهاجم را قادر می سازد تا به شنود تماس ، پیامک های خصوصی ، ردیابی موقعیت جغرافیایی و یا از دسترس خارج کردن یک Switch مخابراتی برای یک منطقه جغرافیایی خاص اقدام نماید .قابل ذکر است برخی از این حملات نیاز به هزینه و تجهیزات خاصی دارد که بیشتر در توسط دولت ها می توان آنها را تهیه کرد . پیشنهاد میشود برای درک بیشتر آسیب پذیری ها ضمیمه فنی اصطلاحات در پایان سند مطالعه شود تا به صورت کامل در جریان سناریو های حمله قرار بگیرید .

بررسی آسیب پذیری های شبکه SS7

بررسی حمله کشف و افشاء IMSI

هدف: بررسی شبکه هدف برای بدست آوردن اطلاعات مشترکین

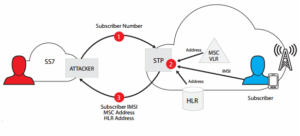

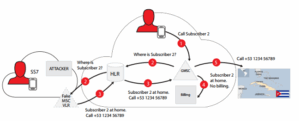

در شبکه های تلفن های همراه هر مشترک بر اساس آدرس IMSI خود شناسایی می شود . این حمله بر اساس درخواست هایی از سرویس های Mobile Switching Server (MSC) ، Visitor Location Register (VLR) و همچنین IMSI صورت میگیرد. انجام حمله بر اساس درخواست پروتکل تحویل پیامک باعث می شود که به شبکه مبداء اجازه دهد اطلاعاتی در مورد موقعیت مکانی مشترک دریافت کند این اطلاعات بر اساس مسیریابی پیامک از مبداء به مقصد مورد استفاده قرار میگیرد . داده های اولیه شامل شماره مشترک هدف نیز می باشد . در نتیجه منجر به افشاء اطلاعات IMSI گوشی تلفن همراه هدف میگردد که باعث می شود در حملات بعدی از این اطلاعات استفاده کرد .

برای انجام موفقیت آمیز این حملات باید داده های زیر بدست بیایند افشایIMSI :

- شماره مشترک

- دسترسی به خدمات آدرس MSC / VLR

- آدرس ثبت موقعیت مکانی (HLR) که اطلاعات حساب مشترک در آن قرار دارد

آدرس MSC / VLR را تعیین کننده منطقه جغرافیایی است . علاوه بر این نفوذگر می تواند از داده های به دست آمده در حملات پیچیده تر استفاده کند .

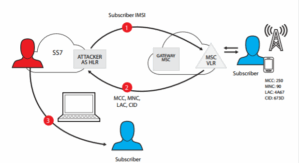

بررسی حمله کشف مکان مشترک

هدف: تعیین مکان مشترک

این حمله برا اساس درخواست غیر مجاز برای مکان یابی مشترک سرویس دهنده اپراتور تلفن همراه می باشد .

این داده های دریافتی معمولا برای تعرفه گذاری لحظه ای تماس های دریافتی مشترک استفاده می شود . با استفاده از آدرس IMSI و همچنین اطلاعات بدست آمده از MSC/VLR که از حمله کشف و افشاء IMSI مشخص شده است می توان اطلاعات جغرافیایی مشترک را با چند متر اختلاف بدست آورد .

این حمله منجر به افشای اطلاعات زیر میگردد :

- Mobile Country Code (MCC)

- MNCMobile Network Code (MNC)

- Location Area Code (LAC)

- Cell Identity (CID)

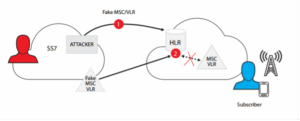

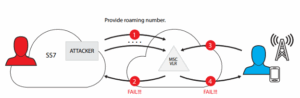

بررسی حمله ایجاد اختلال سرویس ها برای مشترکین

هدف: مسدود سازی مشترک جهت دریافت تماس و پیام

این حمله مستلزم ثبت یک مشترک به صورت جعلی در منطقه پوشش MSC/VLR می باشد . فرآیند مشابهی زمانی اتفاق می افتد که مشترکی برای رومینگ در اپراتور ثبت نام کند و در نتیجه از همان داده های مشترک IMSI و MSC/VLR فعلی استفاده می شود .

در این حمله اگر چه تلفن همراه قربانی اتصال به شبکه را نشان می دهد ، مشترک نمی تواند تماس یا پیام متنی را دریافت کند . خدمات مشترک تا زمانی مسدود باقی می ماند که به یک منطقه دیگر جغرافیایی MSC/VLR برود ، تلفن همراه را مجدد راه اندازی نماید ، یا یک تماس خرجی برقرار نماید.

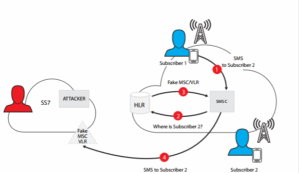

بررسی حمله رهگیری پیامک های دریافتی مشترکین

هدف : دریافت پیامک های دریافتی مشترک قربانی

این حمله نیز بر اساس حمله ایجاد اختلال برای مشترک رخ می دهد و نیاز به اقدام اضافی وجود ندارد . زمانی که مشترک به یک MSC/VLR جعلی متصل می شود ، پیامک های در نظر گرفته شده برای مشترک در عوض به مهاجم ارسال می گردد .

فعالیت هایی که مهاجم قادر به انجام آنها در این حمله می باشد :

- ارسال تائیدیه در یافت پیام ، کاربر پیام را ارسال میکند و اعلان رسید پیام توسط کاربر مشاهده میشود .

- می توان با ثبت نام مشترک مجدد در سویچ قبلی ، باعث شود تا مشترک نیز علاوه بر مهاجم پیام را دریافت نماید.

این روش می تواند برای حملات زیر مورد استفاده قرار بگیرد :

- دزدی پیامک های یک بار مصرف سرویس های مختلف از جمله بانک ها

- دریافت پیامک های بازیابی سرویس های ایمیل ، پیام رسان ها و شبکه های اجتماعی

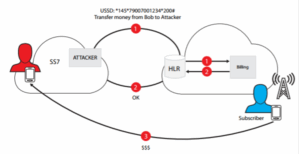

دستکاری درخواست های USSD

هدف: ارسال مستقیم درخواست USSD به HLR

این حمله نمونه خوبی از ارسال درخواست USSD از VLR به HLR می باشد. داده های مورد نیاز برای حمله شماره تماس مشترک می باشد که مشخص می باشد همچنین آدرس HLR که در روش های قبلی بدست آوردن آن مطرح شده است و در آخر ارسال درخواست USSD برای سرویس دهنده .

یکی از خطرناک ترین حملات با استفاده از این روش درخواست انتقال منابع مالی مشترکین می باشد ، یا در مواردی انتقال های بانکی یا خرید های که از این طریق انجام میگیرند . چنین موردی ممکن است برای مدت طولانی مورد توجه قرار نگیرد ، حتی اگر ارائه دهنده خدمات یک اعلان پیامکی در مورد تراکنش به کاربر ارسال کند . همچنین برای مسدود کردن هر گونه اطلاع رسانی و جلوگیری از دریافت اعلان توسط کاربر ، می توان این حمله را با حمله رهگیری پیامک های دریافتی مشترکین ترکیب کرد .

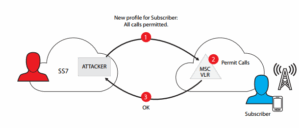

دستکاری پروفایل مشترک در VLR

هدف: جعل شبکه با پروفایل ساختگی مشترک

وقتی مشترک بر روی Switch رجیستر کرده و پروفایل خود را از بانک اطلاعات HLR به بانک اطلاعات VLR کپی میکند . پروفایل شامل اطلاعاتی مانند فعال یا غیر فعال بودن سرویس مشترک ، پارامترهای انتقال تماس ، صورت حساب سرویس به صورت آنلاین ، و مواردی از این قبیل می باشد. یک مهاجم قادر است تا یک پروفایل جعلی برای VLR ارسال نماید . داده های اولیه شامل شماره هدف مشترک ، IMSI ثبت شده مشترک ، آدرس VLR و اطلاعات تکمیلی پروفایل مشترک می شود . شماره تماس مشترک از اول مشخص می باشد ، شماره IMSI و آدرس VLR را می توان با استفاده از حمله کشف و افشاء IMSI بدست آورد . همچنین اطلاعات پروفایل را می توان از طریق حمله اختلال سرویس ها برای مشترکین بدست آورد.

با استفاده از پروفایل جعلی می توان باعث فریب MSC/VLR برای سرویس دهی کاربر شد و پارامترهای تقلبی را از طرف کاربر به سیستم معرفی کرد . برای مثال کاربر می توان تماس صوتی برقرار کرده و با توجه به پروفایل تقلبی و پارامترهای مربوط هزینه آن را پرداخت نکند .علاوه بر این از این حمله می توان برای سناریوی حمله رهگیری (شنود) تماس قربانی نیز استفاده کرد .

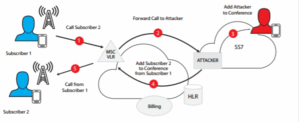

رهگیری(شنود) تماس خارجی

هدف: تغییر مسیر پیام های صوتی خارجی (Outgoing call) و پیام های متنی به دستگاه حمله کننده

این حمله یک نوع از دستکاری مشخصات مشترک در VLR می باشد ، در بخش جعل شبکه با پروفایل ساختگی مشترک به آن اشاره شده است . در این حمله مهاجم فرم صورتحساب موجود در پروفایل رو با آدرس تجهیزات خود جایگزین میکند ، زمانی که قربانی اقدام به تماس میکند ، شماره تماس و وضعیت صورت حساب هدف به سمت تجهیزات حمله کننده فرستاده می شود در نتیجه این امکان فراهم میشود تا مهاجم یک تماس سه طرفه یا همان تماس کنفرانس به صورت سه نفره را برقرار کرده و تماس را شنود کند .

در نتیجه در این روش حمله کننده می تواند به صورت غیر قانونی تماس صوتی دو مشترک مجاز را شنود کند.

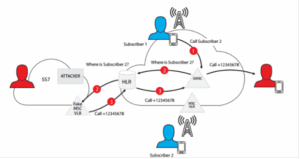

تغییر مسیر تماس دریافتی

هدف: تغییر مسیریابی تماس صوتی و انتقال تماس ورودی

این حمله برای تماس های ورودی و توسعه ای از حمله مسدود سازی مشترک جهت دریافت تماس و پیام می باشد . زمانی که یک تماس خاتمه پیدا میکند ، دروازه MSC (GMSC) در خواستی را به HLR ارسال میکند جهت شناسایی که MSC/VLR که در حال حاضر به مشترک سرویس میدهد . این داده ها برای هدایت تماس به سوییچ مناسب ضروری هستند . پس از انجام موفقیت آمیز حمله مسدود سازی مشترک جهت دریافت تماس و پیام ، HLR درخواست دریافت شده را به یک MSC/VLR جعلی هدایت میکند ، سپس تماس به MSRN (Mobile Station Roaming Number) منتقل میگردد تا تماس تغییر مسیر پیدا کند . HLR این شماره را به GMSC منتقل میکند تا تماس را به MSRN ارائه شده هدایت کند .

در نتیجه مهاجم قادر است تماس های دریافتی قربانی را به شماره دلخواه خود هدایت نماید . این حمله می تواند پر هزینه باشد اگر تماس به یک شماره بین المللی گران هدایت شود . مهاجم های فرصت طلب می توانند برای فروش ترافیک تماس از چنین طرحی استفاده نمایند .

حمله منع سرویس برای تماس های دریافتی (MSC)

هدف: حمله منع سرویس برای تماس های دریافتی (MSC)

این حمله بر اساس روش اختصاص یک شماره رومینگ (MSRN) در هنگام دریافت تماس صوتی است . وقتی تماسی دریافت میشود مشترک فعلی MSC/VLR شناسایی میشود ، پس از آن یک کانال صوتی با استفاده از این سوییچ ایجاد می شود شامل یک شماره Roaming موقت. به طور معمول یک شماره Roaming برای یک ثانیه ایجاد می شود با این حال مقادیر پیشفرض تایمرهایی که مسئول نگهداری شماره رومینگ بر روی تجهیزات تنظیم شده اند زمانی حدود 30-45 ثانیه را برای نگهداری شماره Roaming در نظر میگیرند.

اگر یک مهاجم اقدام به ارسال متعدد شماره های Roaming کند ، و با پیشفرض تنظیمات Switch در مورد زمان نگهداری هر شماره ، منابع اختصاص یافته به سرعت پر شده و در نتیجه Switch قادر به پاسخگویی تماس های ورودی نخواهد بود و حمله منع سرویس یا Denial Of Service رخ میدهد .

داده های اولیه شامل IMSI هر مشترک و آدرس و اطلاعات SWITCH را می توان با استفاده از بررسی حمله کشف و افشاء IMSI بدست آورد.

در نتیجه این چنین حمله ای می توان ، همه مشترکانی که در محدود جغرافیایی از یک Switch خاص سرویس دریافت میکنند را دچار اختلال در برقراری تماس کرد .

آیا حملات به اپراتورهای موبایل کشور امکان پذیر است ؟

برای این سوال باید توجه کرد که تولید کننده تجهیزات و تکنولوژی مورد استفاده چه کسی می باشد و ایا ما در راستای ارتقاء امنیت فناوری ارتباطات اقدامات لازم را انجام داده ایم یا خیر؟ برای اگاهی در مقاله بعدی به حملات و آسیب پذیریهای رایج در شبکه RAN خواهیم پرداخت که مصداق عینی تری از حجم نفوذ و خطرات شبکه های موبایل در ذهنمان ایجاد شود ! همینطور این مقالات شاید به سازمانهایی که بر روی بسترهای اپراتورهای موبایل اقدام به طراحی و اجرای پروژه های حساس ملی میکنند دید بهتری ارایه کند !